前回の続き。

今回は以下を進める。

- WEBサーバからADCSへ、証明書発行要求(CSR)の作成

- ADCSでWEBサーバ用証明書発行・動作確認

証明書発行要求(CSR)の作成

WEBサーバで利用する証明書に対応したCSRを作成する。

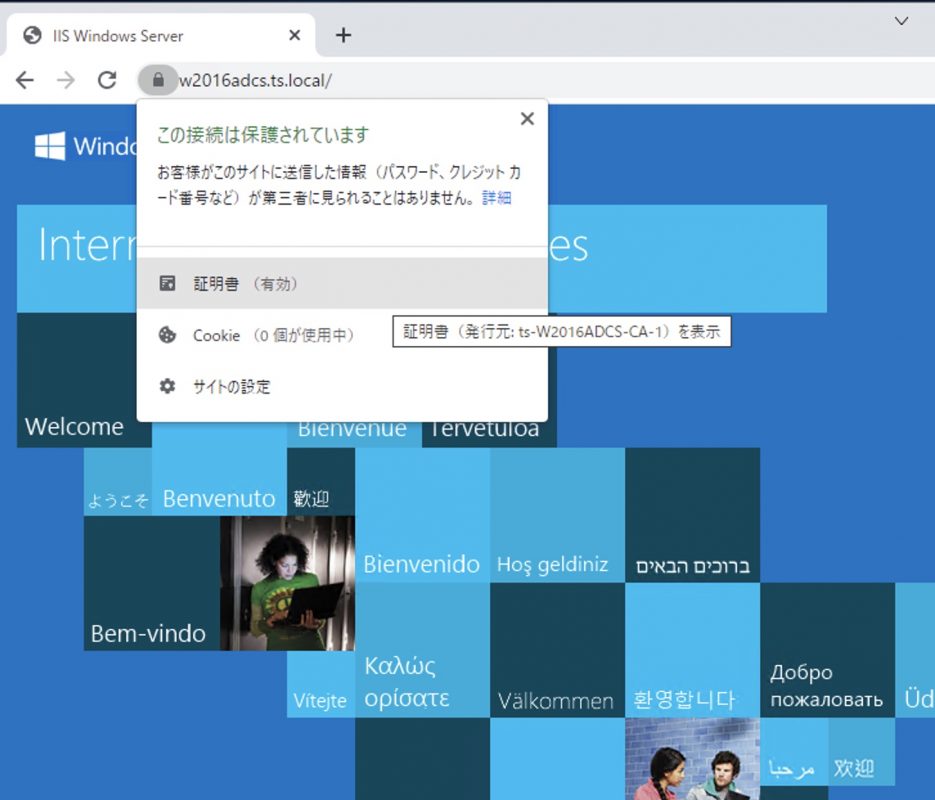

今回はADCSサーバのWEB証明書登録サービス画面をSSL化する。

IISでのCSR作成はこちらの記事を参照 ※そもそも、エンタープライズCAの場合はこの記事の手順に沿って構築すればOK

Windows Serverの認証局でSAN属性を持たせたマルチドメイン証明書を認証する

こちらのサイトに記載のある通り、設定ファイル作成+certreqコマンドで発行する。

ADCSをコマンドプロンプトで利用してみました

設定ファイル例

[Version]

Signature="$Windows NT$

[NewRequest]

Subject = "CN=w2016adcs.ts.local" ; FQDN

Exportable = TRUE ; TRUE = Private key is exportable

KeyLength = 2048 ; Common key sizes: 512, 1024, 2048, 4096, 8192, 16384

KeySpec = 1 ; Key Exchange

KeyUsage = 0xA0 ; Digital Signature, Key Encipherment

MachineKeySet = True

ProviderName = "Microsoft RSA SChannel Cryptographic Provider"

ProviderType = 12

RequestType = CMC

[RequestAttributes]

CertificateTemplate = WebServer ; DisplayName

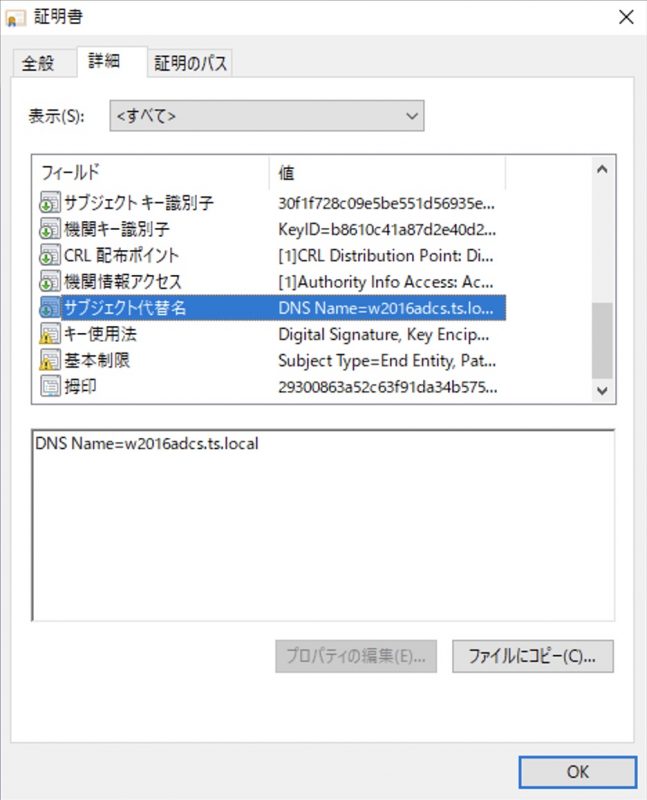

SAN="dns=w2016adcs.ts.local"

コマンドと実行結果はこちら

PS C:\adcs> certreq -new request.txt cert.req

Active Directory 登録ポリシー

{893A9E52-CAE6-45A7-B664-F8F9829C6B0C}

ldap:

CertReq: 要求が作成されました

PS C:\adcs> certreq –submit cert.req certnew.cer

Active Directory 登録ポリシー

{893A9E52-CAE6-45A7-B664-F8F9829C6B0C}

ldap:

要求 ID: 4

要求 ID: "4"

証明書の要求は保留中です: 提出されています (0)

コマンド実行後は証明機関の”保留中の要求”に登録される。

以下記事中の手順に沿って、証明書を発行・エクスポートする。

「証明機関」による証明書の発行 (サーバー証明書を作成する) (Windows Server Tips)

IISへの取り込み手順はこちら

Windows Serverの認証局でSAN属性を持たせたマルチドメイン証明書を認証する

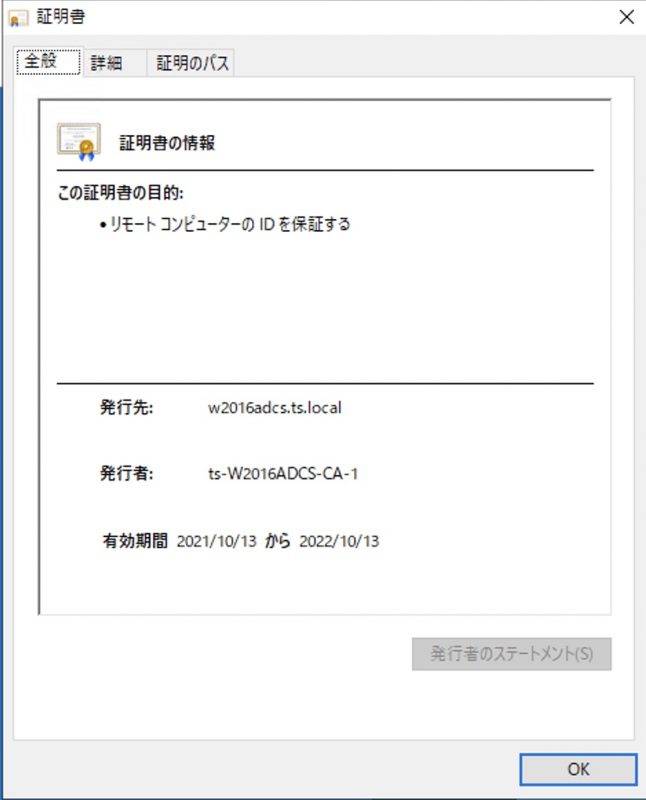

ブラウザでhttpsページへアクセスしてみると、ADCSで認証された状態を確認できる